目錄

在容器化技術快速普及的今天,Docker 幾乎已成為現代應用部署的標準配備。

無論是網站服務、API、背景任務,甚至是資料庫本身,透過 Docker 進行封裝與部署,都能大幅提升環境一致性與交付效率。

然而,許多第一次將 Docker 用於實際服務的人,往往會在同一個地方跌倒:

服務明明可以正常啟動,

但只要容器一重啟、更新或刪除,

資料卻全部消失。

這並不是 Docker 設計上的缺陷,而是對「容器生命週期」與「資料持久化模型」理解不足所造成的結果。

Docker 容器天生就是為了「可替換、可重建」而存在;

但現實世界中的服務,資料卻必須是長期存在、可備份、可還原的。

也因此,「資料如何被保存」並不是一個進階選項,而是容器能否真正上線的基本前提。

理解 Docker Volume 與資料持久化的設計邏輯,是從「能跑」走向「能長期營運」的關鍵一步。

資料如何從 Container 流向 Host?(Volume 與 Mountpoint 視角)

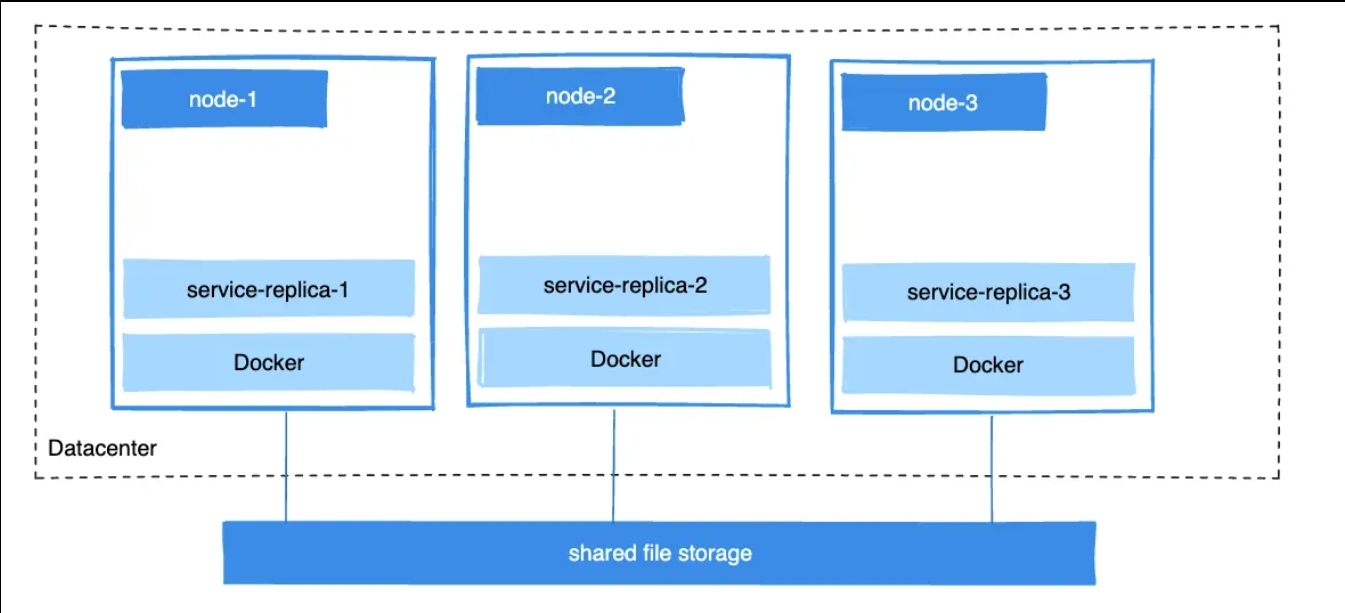

以下圖解清楚呈現 Docker Volume 在實際運作時的資料流向:

圖解重點說明(你可以直接當圖說用)

- 容器內的應用程式只「看到」掛載路徑(例如

/var/lib/mysql) - 實際資料寫入的是 Docker 管理的 Volume Mountpoint

- 容器刪除後:

Container filesystem 消失

Volume 仍然存在

這也是為什麼 Volume 能做到:

資料不隨容器消失

可被其他容器重新掛載

可獨立備份與還原

這張圖能有效幫助讀者理解一個關鍵觀念:

容器只是使用資料,

Volume 才是真正保存資料的地方。

1. 為什麼資料持久化是容器上線的「硬門檻」?

Docker 讓你可以快速部署與重建應用,但容器設計的核心精神是「可替換、可重建(Ephemeral / Disposable)」。這個特性對應用很友善,對資料卻非常危險,原因是:

- 容器可被替換、刪除、重建(你甚至應該這麼做)

- 但資料一旦跟著容器生命週期走,就會跟著一起消失

- 真正上線的服務,不可能接受「升級一次就資料全沒」

如果你的服務包含任何一種資料:

- 資料庫(MySQL / MariaDB / PostgreSQL / Redis AOF)

- CMS 內容(WordPress 上傳檔、媒體庫)

- 使用者上傳(uploads)

- 設定檔(配置、憑證、授權檔)

- Log / Audit(稽核、存取紀錄)

- Queue / State(狀態、工作隊列)

那你就必須在架構上把「資料」從容器生命週期中獨立出來,這就是 Docker Volume(以及更廣義的持久化儲存)要解決的事。

2.容器資料為什麼會消失?先理解 Docker 的檔案系統模型

當使用者第一次遇到「Docker 容器重啟後資料不見」的問題時,直覺往往會認為是操作錯誤或設定遺漏,但實際上,這正是 Docker 檔案系統設計本身的預期行為。

要真正理解資料為什麼會隨容器消失,關鍵不在指令,而在於 Docker 如何管理 Image 與 Container 的檔案層(Layer)結構。

Docker 並不是在啟動容器時建立一個獨立、永久的檔案系統,而是透過分層式(Layered)的檔案系統模型,將「可重用的映像層」與「短生命週期的容器層」清楚區隔。

一旦容器被刪除,所有寫入容器層的資料也會隨之移除,這正是資料遺失的根本原因。

理解這個模型,是正確設計 Docker Volume 與資料持久化策略的第一步。

2.1 Image 與 Container 的層次(Layer)概念

Docker Image 是由多層唯讀層組成;容器啟動後,Docker 會在最上面加一層「可寫層(container writable layer)」:

- Image layers(唯讀):可快取、可重用、不可寫入

- Container layer(可寫):你在容器內寫入的檔案都在這層

問題是:

Container layer 的生命週期 = 容器本身

容器刪掉,這層就沒了。

你會踩雷的典型操作:

docker rm <container>docker compose down(視情況)docker run --rm ...- 重新部署同名服務但不同容器(常見於 CI/CD)

不要把你在意的資料留在容器可寫層。

你在意的資料必須被掛載到容器外(Volume / Bind mount / 外部儲存)。

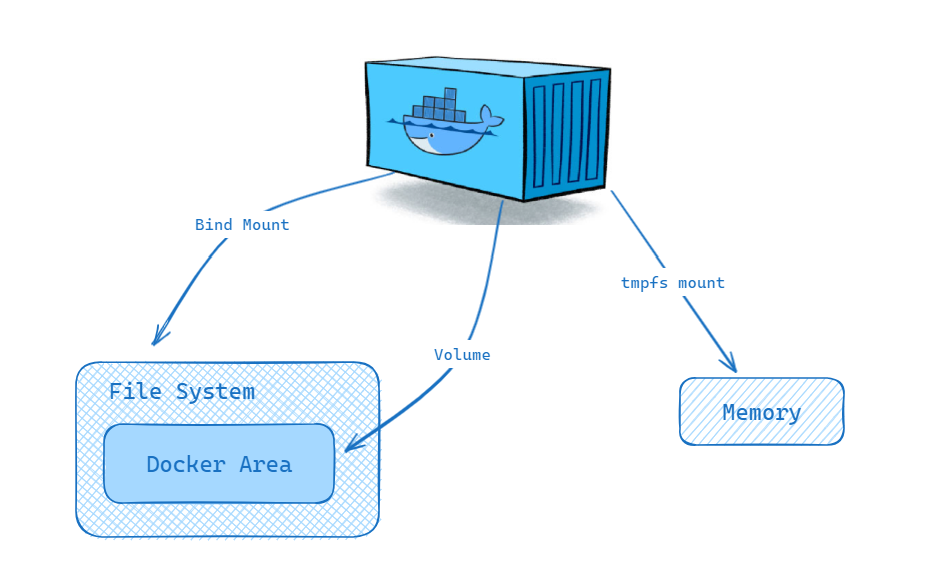

3. Docker 的三種資料持久化方式:Container FS、Bind Mount、Volume(完整比較)

在 Docker 架構中,資料是否能被正確保存,並不取決於「有沒有寫入檔案」,而是取決於資料被存放在什麼層級、由誰負責管理,以及是否脫離容器生命週期。

Docker 提供了多種資料掛載與儲存方式,看似都能「把資料留下來」,但在可維運性、可擴充性與正式環境風險上,差異其實非常大。

從最原始、也是最容易誤用的 Container 檔案系統(Container FS),到直接綁定主機目錄的 Bind Mount,再到由 Docker 本身管理的 Docker Volume,這三種方式分別代表了不同層級的控制權、責任歸屬與架構成熟度。

理解它們之間的差異,不只是為了避免資料遺失,更是判斷一個容器化服務是否具備上線條件的重要依據。

以下將從正式環境的角度,完整比較這三種資料持久化方式的特性、適用場景與潛在風險。

Docker 常見的資料掛載方式有三種:

- Container filesystem(容器內部檔案)

- Bind Mount(主機目錄綁定)

- Docker Volume(Docker 管理的持久化卷)

3.1 總覽比較表(正式環境視角)

在實務上,選擇哪一種資料持久化方式,並不是「能不能用」,而是能不能長期維運、能不能安全擴充,以及出問題時能不能復原。

因此,以下比較並非從功能是否可行出發,而是站在正式環境(Production)角度,評估不同資料儲存方式在生命週期管理、風險控制與可維運性上的差異。

透過這個總覽表,你可以快速判斷:

哪些方式只適合短期測試,哪些勉強可用於小型環境,以及哪些才是真正符合正式上線需求的資料架構選擇。

項目 | Container FS | Bind Mount | Docker Volume |

|---|---|---|---|

會不會因容器刪除而消失 | 會 | 不會 | 不會 |

管理者 | 容器本身 | 你(OS 路徑) | Docker |

遷移/可攜性 | 極差 | 普通 | 佳 |

權限/SELinux 風險 | 中 | 高 | 低(相對) |

備份容易度 | 低 | 高(路徑可見) | 中高(需定位) |

適合正式環境 | 否 | 視規模/控管 | 是 |

適合開發環境 | 勉強 | 是 | 是 |

4. Container FS:錯誤示範(為什麼不建議)

許多初次接觸 Docker 的使用者,往往會在未進行任何掛載設定的情況下,直接將資料寫入容器內部檔案系統,並誤以為只要容器仍在執行,資料就算是被保存了。

然而,這種做法忽略了一個關鍵事實:容器內部的可寫檔案層,本質上並不是為了長期保存資料而設計的。

當容器因為更新、重建、錯誤修復或部署流程而被移除時,所有存放在 Container 檔案系統中的資料都會一併消失,且通常無法復原。

因此,將重要資料直接存放於 Container FS,並不是一種「簡化設定」的作法,而是一種在正式環境中極容易導致資料遺失的高風險設計。

4.1 例子:MySQL 不掛載任何 Volume

你跑 MySQL:

docker run -d --name db mysql:8.0

MySQL 的資料會寫在容器內 /var/lib/mysql。

你以為資料有了,但只要:

docker rm -f db

資料就一起消失。

4.2 何時才可以用 Container FS?

- Demo / 教學

- 單次測試

- CI pipeline 的 ephemeral database

- 你就是要可丟棄資料

只要是「真的資料」,就不該留在這裡。

5. Bind Mount:好用但有坑(適用場景與風險)

Bind Mount 是許多使用者在學會 Docker Volume 之前,最容易接觸、也最容易上手的資料持久化方式。透過直接將主機目錄掛載進容器,資料實體清楚可見、操作直觀,對於開發與測試環境而言,確實能大幅降低理解與管理門檻。

然而,正因為 Bind Mount 將容器與主機檔案系統緊密綁定,這種便利性同時也帶來了結構上的隱性風險。

在正式環境中,Bind Mount 往往會讓資料保存行為過度依賴主機目錄結構、權限設定與系統安全政策,一旦環境變動、主機遷移或設定不一致,就可能成為維運與資安問題的根源。

因此,Bind Mount 並不是「不能用」,而是必須清楚知道它適合用在哪裡、不適合用在哪裡。理解這一點,是避免在容器正式上線後才付出代價的關鍵。

5.1 Bind Mount 是什麼?

把主機路徑掛進容器,容器內讀寫會直接落在主機檔案系統。

docker run -d \

--name db \

-v /data/mysql:/var/lib/mysql \

mysql:8.0

這樣 /data/mysql 就是你的資料真身。

5.2 優點

- 路徑清楚、可直接在主機查看

- 備份簡單(tar / rsync / snapshot)

- 開發環境很方便(掛 source code、掛 config)

5.3 缺點(正式環境常見踩雷點)

(1)強耦合主機路徑

換主機就要搬資料+維持目錄結構一致。

(2)權限與 UID/GID 問題

容器內用戶(如 mysql:999)對主機目錄可能沒有權限。

(3)SELinux / AppArmor / ACL

在某些 Linux 發行版會遇到莫名 permission denied,需要額外標記或調整政策。

(4)安全邊界縮小

你把主機路徑暴露給容器,容器若被入侵,對主機檔案系統的影響面會更大。

5.4 Bind Mount 適用場景

- 單機、你能完整控管主機

- 開發與測試環境

- 小型正式環境(但你必須很清楚權限/備份策略)

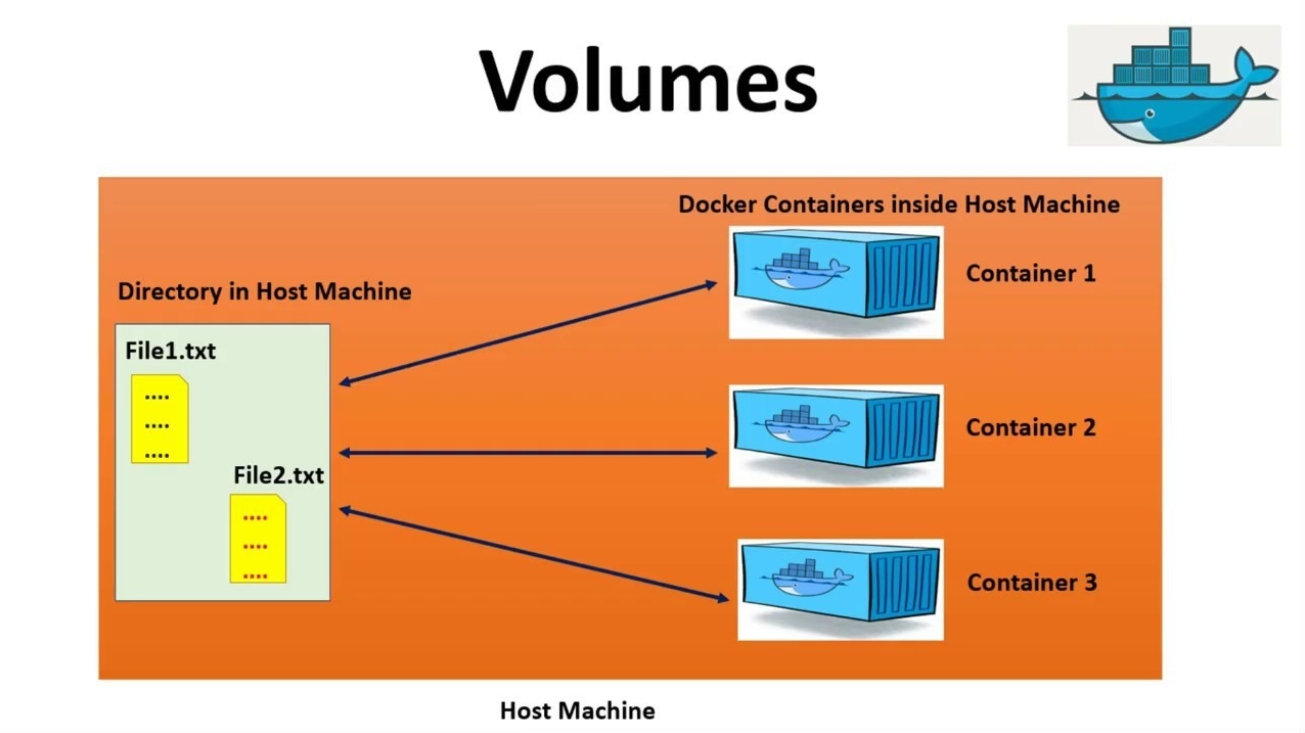

6. Docker Volume:正式環境首選(原因與設計原則)

當容器開始被用於正式環境時,資料儲存的關注點不再只是「能不能留下來」,而是是否具備可預期的生命週期、清楚的責任歸屬,以及可被納入維運與備份流程的能力。這正是 Docker Volume 被設計出來的核心目的。

相較於直接綁定主機目錄的 Bind Mount,Docker Volume 將資料的管理權交由 Docker 本身負責,讓資料層脫離容器與主機路徑的強耦合關係。這種設計不僅提升了容器的可移植性,也讓資料能以更一致、可治理的方式被管理、備份與遷移。

因此,Docker Volume 並不是單純「另一種掛載方式」,而是一種專為正式環境設計的資料持久化模型。只要服務需要長期運作、可升級、可復原,Docker Volume 幾乎就是不可或缺的基礎元件。

6.1 Volume 是什麼?

由 Docker 管理的一種持久化儲存單元。

你不需要指定主機路徑,Docker 會把它存放在自己的管理區域(通常在 /var/lib/docker/volumes/...)。

建立:

docker volume create mysql_data

使用:

docker run -d --name db \

-v mysql_data:/var/lib/mysql \

mysql:8.0

6.2 為什麼正式環境更推薦 Volume?

- 生命週期獨立:容器刪掉,Volume 還在

- 可攜性更好:Compose、Swarm、甚至未來接 K8s 的 PV 概念都更順

- 可搭配 Volume Driver:NFS、Ceph、EBS、各種外部儲存更容易整合

- 權限/隔離較容易治理:至少不會把任意主機路徑暴露出去

容器可以隨時重建,但資料不應該跟著一起重建。

6.3 Docker Compose V2:正式環境的 Volume 定義方式(2026 標準)

在 2026 年的實務環境中,Docker Compose 幾乎已全面轉向 Compose V2(docker compose)。

雖然服務層的 volume 掛載語法變化不大,但真正影響可維運性與資料安全的,是 top-level volumes: 的定義方式。

以下是一個符合正式環境最佳實務的 Compose V2 範例:

services:

db:

image: mysql:8.0

restart: unless-stopped

environment:

MYSQL_ROOT_PASSWORD: strong_password

MYSQL_DATABASE: app

volumes:

- db_data:/var/lib/mysql

app:

image: myapp:latest

restart: unless-stopped

volumes:

- app_data:/app/data

depends_on:

- db

volumes:

db_data:

name: prod_db_data

app_data:

name: prod_app_data

為什麼「top-level volumes」是 Production 關鍵?

- Volume 名稱穩定

明確指定name:,避免因專案目錄不同而產生多組 Volume。 - 資料與服務解耦

即使整個 Compose 專案刪除,Volume 仍可獨立管理、備份與還原。 - 避免隱性資料風險

不依賴匿名 Volume 或隱式建立,資料生命週期可預期。

這也是為什麼在正式環境中,「有定義 top-level volumes」與「只是能跑」之間,存在本質差異。

7. 匿名 Volume、具名 Volume、Bind Mount:差異一定要懂

在實際使用 Docker 進行資料持久化時,許多問題並不是「有沒有掛載 Volume」,而是不清楚自己實際使用的是哪一種類型的掛載方式。

匿名 Volume、具名 Volume 與 Bind Mount 在指令寫法上看似相近,但在資料可追蹤性、管理成本與正式環境風險上,卻有本質上的差異。

這三種方式分別代表了 Docker 對資料管理介入程度的不同層級:

從完全由 Docker 自動處理、但難以辨識的匿名 Volume,到可被明確管理與維運的具名 Volume,再到由使用者自行承擔責任的 Bind Mount。

若未先理解這些差異,很容易在清理資源、重建服務或進行備份時,誤刪真正重要的資料。

因此,在進入實際指令與使用情境之前,先釐清這三者的定位與適用範圍,是避免資料事故的關鍵一步。

7.1 匿名 Volume(Anonymous Volume)

匿名 Volume 是 Docker 在未明確指定 Volume 名稱時,自動建立的資料儲存空間。這種方式雖然能快速達成資料持久化,但由於缺乏可辨識的名稱與明確管理意圖,在實務上往往難以追蹤與維護,因此較少被建議用於正式環境。

docker run -v /var/lib/mysql mysql:8.0

你沒有命名,Docker 會自動生成一個匿名 Volume。

優點:快速

缺點:難管理、難辨識、清理不小心就丟資料

7.2 具名 Volume(Named Volume)

具名 Volume 是由使用者明確命名並交由 Docker 管理的資料儲存空間,能夠清楚標示用途並獨立於容器生命週期存在。相較於匿名 Volume,具名 Volume 更容易被追蹤、備份與遷移,因此被視為正式環境中最推薦的 Docker 資料持久化方式。

docker volume create db_data

docker run -v db_data:/var/lib/mysql mysql:8.0

正式環境基本都用具名 Volume,因為:

- 可追蹤

- 可備份/遷移

- 可透過 Compose 統一管理

7.3 Bind Mount

Bind Mount 是將主機上的既有目錄直接掛載進容器中,由作業系統本身負責資料管理。這種方式彈性高、可即時存取實體檔案,但也因為強烈依賴主機路徑與權限設定,在正式環境中需要特別謹慎評估其維運與安全風險。

-v /data/mysql:/var/lib/mysql

你的控制力最大,但也要承擔最多責任與風險。

8. Docker Compose 的正確 Volume 寫法(WordPress + MySQL 範例)

在正式環境中,容器通常不會以單一 docker run 指令長期維運,而是透過 Docker Compose 將多個服務、網路與資料儲存關係一併定義與管理。

此時,Volume 的寫法不再只是「能不能掛上去」,而是關係到資料是否會在重建、更新與服務重啟後依然完整保留。

WordPress 搭配 MySQL 是最常見、也最容易驗證資料持久化是否正確的實務場景。透過這個範例,可以清楚看出哪些目錄必須被持久化、Volume 應該如何宣告,以及哪些錯誤寫法會在實際上線後埋下資料遺失的風險。

以下是典型正式環境最常見組合:WordPress + Database。

資料持久化的關鍵是兩個點:

- DB 資料目錄(/var/lib/mysql)

- WP 媒體/程式(/var/www/html,至少 uploads)

8.1 建議寫法(具名 Volume)

version: "3.9"

services:

db:

image: mysql:8.0

container_name: db

environment:

MYSQL_ROOT_PASSWORD: "strong_password"

MYSQL_DATABASE: "wordpress"

MYSQL_USER: "wp"

MYSQL_PASSWORD: "wp_password"

volumes:

- db_data:/var/lib/mysql

restart: unless-stopped

wordpress:

image: wordpress:php8.3-apache

container_name: wordpress

depends_on:

- db

environment:

WORDPRESS_DB_HOST: "db:3306"

WORDPRESS_DB_NAME: "wordpress"

WORDPRESS_DB_USER: "wp"

WORDPRESS_DB_PASSWORD: "wp_password"

volumes:

- wp_data:/var/www/html

ports:

- "8080:80"

restart: unless-stopped

volumes:

db_data:

wp_data:

8.2 你必須知道的刪除差異

在 Docker Compose 的操作流程中,「停止服務」與「刪除資料」其實是兩個完全不同層級的行為,但許多事故正是發生在這個差異被忽略的情況下。

某些指令看似只是清理或重建服務,實際上卻可能連同 Volume 一併移除,導致資料在沒有任何錯誤提示的情況下永久消失。

因此,清楚理解各種 docker 與 docker compose 指令對 Volume 生命週期的影響,不是進階技巧,而是正式環境中必須具備的基本認知。以下將針對常見指令說明它們是否會影響已存在的資料,幫助你在操作時做出正確判斷。

docker compose down:通常不刪 volumes(資料仍在)docker compose down -v:會刪 volumes(資料直接消失)

正式環境避免使用 -v。

8.3 Docker Compose:同時管理 Volumes 與 Networks 的實戰範例

在正式環境中,Docker Compose 的價值不只是啟動多個容器,而是將服務、資料與網路關係一併納入可版本控管的設定檔。

以下範例展示一個實際可上線的結構:資料、服務與網路清楚分層,且彼此責任明確。

version: "3.9"

services:

db:

image: mysql:8.0

container_name: wp-db

restart: unless-stopped

environment:

MYSQL_ROOT_PASSWORD: strong_root_password

MYSQL_DATABASE: wordpress

MYSQL_USER: wpuser

MYSQL_PASSWORD: wp_password

volumes:

- db_data:/var/lib/mysql

networks:

- backend

wordpress:

image: wordpress:php8.3-apache

container_name: wp-app

restart: unless-stopped

depends_on:

- db

environment:

WORDPRESS_DB_HOST: wp-db:3306

WORDPRESS_DB_NAME: wordpress

WORDPRESS_DB_USER: wpuser

WORDPRESS_DB_PASSWORD: wp_password

volumes:

- wp_data:/var/www/html

networks:

- frontend

- backend

ports:

- "8080:80"

networks:

frontend:

driver: bridge

backend:

driver: bridge

volumes:

db_data:

wp_data:

為什麼這個範例「符合正式環境最低標準」

Volumes

db_data:專用於資料庫,確保資料不隨容器生命週期消失wp_data:專用於 WordPress 程式與 uploads,可獨立備份

Networks

backend:僅限 WordPress ↔ DB 溝通,避免資料庫直接暴露frontend:對外服務層,網路責任清楚分離

設計原則

容器可重建

資料可保存

網路可隔離

這種結構,正是從「能跑」進階到「能長期維運」的關鍵差異。

9. Volume 的生命週期管理:查看、定位、清理

在正式環境中,Docker Volume 並不是「用完即丟」的暫存資源,而是一種需要被妥善管理、長期追蹤的資料資產。

隨著服務重建、容器更新與部署次數增加,Volume 很容易在不知不覺中累積,若缺乏清楚的查看與辨識機制,將直接影響維運效率,甚至增加誤刪重要資料的風險。

因此,理解 Volume 的生命週期——從建立、使用、閒置到清理——是資料持久化策略中不可或缺的一環。本節將說明如何安全地查看 Volume 狀態、定位實際存放位置,以及在不影響既有資料的前提下進行必要的清理作業,避免因管理疏忽而造成不可逆的資料損失。

9.1 列出所有 Volume

在進行任何資料維護、備份或清理動作之前,第一步永遠應該是先確認目前環境中實際存在多少 Volume,以及它們是否仍被使用。

透過列出所有 Volume,可以快速掌握哪些資料仍與服務相關、哪些可能已成為閒置資源,避免在未釐清狀況下誤刪仍具關鍵性的資料。

docker volume ls

9.2 查看某個 Volume 的細節(含實體路徑)

在正式環境中,僅知道 Volume 的名稱並不足以支撐維運與備份需求,更重要的是能夠精確確認該 Volume 的實際掛載位置、使用狀態與關聯容器。

透過查看 Volume 的詳細資訊,可以避免在備份、遷移或問題排查時,誤判資料位置或操作錯誤的 Volume,確保每一次維護行為都建立在正確的資料基礎上。

docker volume inspect db_data

你會看到 Mountpoint,這是 Docker 實際存放資料的位置。

9.3 清理未使用的 Volume(非常危險)

隨著容器反覆建立與移除,系統中難免會累積未再被使用的 Volume,這也是 Docker 提供清理機制的原因。然而,在正式環境中,「未被容器引用」並不等同於「不重要的資料」。

在未確認資料用途與備份狀態之前,任何清理 Volume 的動作都應被視為高風險操作,必須謹慎評估其影響範圍,避免因誤判而造成無法復原的資料損失。

docker volume prune

這會刪除「未被任何容器引用」的 Volume。

若你剛好把容器刪了,但資料還想留著,這一刀下去就沒了。

正式環境應把 Volume 清理納入嚴格 SOP,而不是隨手 prune。

10. 備份與還原:Volume ≠ Backup(必做)

Docker Volume 的角色是讓資料不會隨著容器刪除而立即消失,但這並不等同於資料已經受到完整保護。

在正式環境中,真正造成重大事故的,往往不是容器被刪除,而是資料因誤操作、軟體錯誤、磁碟損毀、勒索軟體或人為失誤而無法復原。

也就是說,Volume 解決的是「容器生命週期」的問題,備份與還原則解決的是「資料存續風險」的問題。

如果只有 Volume、卻沒有可驗證的備份與還原流程,一旦資料發生損毀,仍然會面臨與「沒有持久化」幾乎相同的營運風險。

因此,在正式環境中,資料持久化的設計必須同時包含三個層面:

資料不隨容器消失、資料能被定期備份,以及備份在需要時能夠確實還原。本節將從實務角度說明,如何正確看待 Volume 與 Backup 的角色分工,並建立可落地的備份與還原策略。

Volume 只是持久化,不代表有備份。備份你至少要做到其中一種:

- 檔案級備份(tar/rsync)

- Snapshot(LVM/ZFS/Storage Snapshot)

- 雲端物件儲存(S3 compatible)

10.1 Volume 備份(通用作法)

在尚未導入儲存層快照或專用備份系統之前,最通用、也最容易理解的方式,就是透過臨時容器直接存取 Docker Volume,將資料完整封裝並輸出成備份檔。

這種作法不依賴特定儲存技術,幾乎適用於所有 Docker 環境,因此常被作為資料持久化與備份策略中的基礎解法。

用一個臨時容器把 Volume 掛上,打包導出:

docker run --rm \

-v db_data:/data \

-v $(pwd):/backup \

alpine sh -c "cd /data && tar -czf /backup/db_data.tar.gz ."

10.1.1 使用此備份方式前的注意事項

雖然透過臨時容器備份 Volume 是一種通用且安全性高的作法,但在實務操作前,仍需留意資料是否處於寫入中的狀態。

對於頻繁變動的資料,若未妥善控管備份時機,仍可能產生不完整或邏輯不一致的備份結果,因此在正式環境中,備份流程應納入服務狀態評估,而非單純視為檔案複製動作。

10.1.2 適用情境與建議用途

此類 Volume 備份方式特別適合用於靜態檔案、應用程式資料、使用者上傳內容,或是低寫入頻率的服務資料。

在尚未導入進階備份系統的情況下,它可作為一種穩定、可預期的基礎方案,並常被用於測試環境驗證、初期正式環境備份,或作為其他備份策略的補充手段。

10.2 Volume 還原

Volume 還原並不是單純將備份檔解壓回原位置,而是一個必須考慮資料狀態、容器依賴關係與服務啟動順序的完整流程。

在正式環境中,若未先釐清還原目標 Volume 的用途與使用中的服務,貿然執行還原操作,反而可能造成資料覆寫或服務異常。

因此,Volume 還原應被視為備份策略的一部分,而非臨時補救手段。本節將說明在安全前提下進行資料還原的基本原則,確保備份資料能在需要時正確、可預期地發揮作用。

docker run --rm \

-v db_data:/data \

-v $(pwd):/backup \

alpine sh -c "cd /data && tar -xzf /backup/db_data.tar.gz"

10.2.1 還原前檢查事項

在執行任何 Volume 還原動作之前,最重要的不是「如何還原」,而是確認是否適合在當下進行還原。

錯誤的時機或對環境狀態理解不足,往往會讓還原行為本身成為新的風險來源。

在正式環境中,還原前至少應完成以下檢查:

- 確認目標 Volume 的用途與影響範圍

釐清該 Volume 是否被多個容器共用,或是否屬於核心服務(如資料庫、媒體檔案)。 - 確認相關容器是否已完全停止

還原期間若仍有服務對 Volume 進行讀寫,極易導致資料覆寫不完整或結構損毀。 - 確認備份檔來源與完整性

確認備份版本、產生時間與來源環境,避免誤將測試或過期資料還原至正式系統。 - 評估是否需要保留現有資料快照

在正式環境中,建議於還原前先備份目前 Volume 狀態,以便在還原結果不符預期時能快速回復。

這些檢查步驟的目的,不是增加操作複雜度,而是將還原風險從「不可控」轉為「可預期」。

還原前檢查事項(含實際指令)

一、確認目標 Volume 的用途與影響範圍

目的:

確認該 Volume 是否被多個容器使用,避免在還原時影響非預期的服務。

1️⃣ 列出所有 Volume

docker volume ls

確認你要操作的 Volume 名稱,例如:

local wp_data

local db_data

2️⃣ 查看 Volume 詳細資訊(關鍵)

docker volume inspect db_data

重點檢查以下欄位:

Name:是否為正確的 VolumeMountpoint:實際資料存放位置Labels(若有):用途標記

3️⃣ 確認哪些容器正在使用該 Volume

docker ps -a --filter volume=db_data

若有輸出結果,代表 該 Volume 仍與容器關聯,需特別留意影響範圍。

二、確認相關容器是否已完全停止

目的:

避免還原期間發生寫入,導致資料不一致或損毀。

1️⃣ 列出所有相關容器(再次確認)

docker ps -a --filter volume=db_data

2️⃣ 停止相關容器

docker stop <container_name>

或使用 Docker Compose:

docker compose stop

3️⃣ 確認容器已完全停止(必做)

docker ps

確認清單中已無任何使用該 Volume 的容器

4️⃣(進階但推薦)確認無檔案被開啟

lsof +D /var/lib/docker/volumes/db_data/_data

若沒有輸出,代表沒有進行中的檔案存取。

三、確認備份檔來源與完整性

目的:

避免還原錯誤版本、毀損備份或來自錯誤環境的資料。

1️⃣ 確認備份檔存在

ls -lh /backup/db_data.tar.gz

檢查:

- 檔案大小是否異常(0 bytes 直接中止)

- 時間是否符合預期

2️⃣ 測試備份檔是否可正常解壓(不實際還原)

tar -tzf /backup/db_data.tar.gz > /dev/null

若沒有錯誤輸出,代表壓縮檔結構正常。

3️⃣(建議)查看備份內容結構

tar -tzf /backup/db_data.tar.gz | head -n 20

確認是否為正確資料(例如 MySQL data、uploads 目錄)。

四、評估是否需要保留現有資料快照(強烈建議)

目的:

為還原失敗預留「回復退路」,避免二次事故。

1️⃣ 將現有 Volume 再備份一次(保險作法)

docker run --rm \

-v db_data:/data \

-v $(pwd):/backup \

alpine sh -c "cd /data && tar -czf /backup/db_data_before_restore.tar.gz ."

這一步是 正式環境的黃金 SOP

就算還原出錯,你仍然可以回復原狀。

2️⃣ 確認備份成功

ls -lh db_data_before_restore.tar.gz

✅ 還原前檢查完成的「安全狀態判斷」

當你完成以下狀態時,才進入 10.2.2 實際還原流程:

- ✔ Volume 名稱與用途已確認

- ✔ 所有相關容器已停止

- ✔ 無任何檔案寫入行為

- ✔ 備份檔可正常讀取

- ✔ 已保留還原前快照

10.2.2 實際還原流程

在完成必要的檢查並確認環境狀態後,Volume 還原流程應遵循可重複、可驗證、不影響既有服務的原則進行。

一個安全的還原流程通常包含以下步驟:

- 停止並隔離相關容器

確保所有會使用該 Volume 的服務皆已停止,避免任何寫入行為。 - 確認目標 Volume 為正確對象

再次檢查 Volume 名稱與用途,避免操作錯誤的資料來源。 - 執行資料還原作業

將備份資料解壓或同步回目標 Volume,確保檔案結構與權限完整還原。 - 啟動服務並進行基本驗證

容器啟動後,檢查服務是否能正常運作,資料是否可被正確讀取。 - 進行功能與資料完整性確認

視服務性質檢查關鍵功能(例如網站頁面、後台登入、資料筆數),確保還原結果符合預期。

在正式環境中,還原流程不應只存在於文件中,而應能在測試或備援環境中反覆驗證。

唯有經過實際演練的還原流程,才能在真正需要時,發揮應有的價值。

一、停止並隔離相關容器

目的:

確保 Volume 在還原期間不會被任何服務讀寫,避免資料不一致或覆寫。

1️⃣ 找出使用該 Volume 的容器

docker ps -a --filter volume=db_data

2️⃣ 停止相關容器(單一容器)

docker stop <container_name>

3️⃣ 或使用 Docker Compose 停止整組服務(建議)

docker compose stop

4️⃣ 再次確認沒有容器在執行

docker ps

✅ 檢查點

docker ps無任何使用該 Volume 的容器- 還原期間 不要執行

up或restart

二、確認目標 Volume 為正確對象

目的:

避免將備份還原到錯誤的 Volume(正式環境最常見事故之一)。

1️⃣ 列出 Volume

docker volume ls

2️⃣ Inspect 目標 Volume

docker volume inspect db_data

重點確認:

Name是否正確Mountpoint是否符合預期用途

3️⃣ 確認沒有容器仍綁定該 Volume

docker ps -a --filter volume=db_data

✅ 檢查點

- Volume 名稱正確

- 無其他非預期服務共用此 Volume

三、執行資料還原作業

目的:

將備份資料安全還原至目標 Volume。

假設備份檔為:

db_data.tar.gz

存放於目前目錄

1️⃣(建議)先清空 Volume 內容(避免殘留舊資料)

docker run --rm \

-v db_data:/data \

alpine sh -c "rm -rf /data/*"

2️⃣ 執行還原(解壓備份)

docker run --rm \

-v db_data:/data \

-v $(pwd):/backup \

alpine sh -c "cd /data && tar -xzf /backup/db_data.tar.gz"

3️⃣(必要時)修正檔案權限

以 MySQL 為例(UID 999):

docker run --rm \

-v db_data:/data \

alpine sh -c "chown -R 999:999 /data"

(WordPress 通常為 33:33 或 www-data)

✅ 檢查點

docker run --rm -v db_data:/data alpine ls -lah /data

- 檔案存在

- 結構正確

- 權限合理

四、啟動服務並進行基本驗證

目的:

確認服務能正常啟動並讀取還原後資料。

1️⃣ 啟動服務

docker compose up -d

或單一容器:

docker start <container_name>

2️⃣ 檢查容器狀態

docker ps

3️⃣ 檢查容器日誌(非常重要)

docker logs <container_name> --tail 50

特別注意:

- Database 是否正常啟動

- 是否出現 permission denied

- 是否有資料損毀錯誤

✅ 檢查點

- 容器狀態為

Up - 無 fatal error / crash loop

五、進行功能與資料完整性確認

目的:

確保「服務真的恢復」,而不是只是容器跑起來。

✅ 通用檢查

curl -I http://localhost

✅ WordPress(範例)

# 確認 uploads 是否存在

docker exec -it wordpress ls wp-content/uploads | head

# 檢查資料庫連線

docker exec -it db mysql -u root -p -e "SHOW DATABASES;"

✅ MySQL(範例)

docker exec -it db mysql -u root -p -e "SHOW TABLES FROM wordpress;"

docker exec -it db mysql -u root -p -e "SELECT COUNT(*) FROM wp_posts;"

✅ 最後檢查(強烈建議)

- 前台頁面是否正常

- 後台是否可登入

- 關鍵資料是否存在

- 最近資料是否符合備份時間點

✅ 還原流程完成判斷標準

當以下條件皆成立,才視為還原成功:

- ✔ Volume 資料結構完整

- ✔ 容器正常啟動,無錯誤日誌

- ✔ 服務功能可正常操作

- ✔ 關鍵資料與預期一致

10.3 資料庫備份的正確觀念

在容器化環境中,資料庫往往是最關鍵、也最容易被誤判風險的資料類型。許多人在理解 Docker Volume 之後,會直覺認為「只要把資料庫的 Volume 備份起來,就等同於完成資料庫備份」,但這個認知在正式環境中其實存在相當大的風險。

資料庫與一般檔案最大的差異,在於其資料隨時可能處於寫入與交易進行中的狀態。若在未確保一致性的情況下直接備份資料目錄,即使備份檔能成功產生,也可能在還原時出現資料損毀、表格不一致,甚至無法啟動資料庫的情況。

因此,資料庫備份的重點不僅是「資料是否被複製」,而是備份結果是否能在還原後正常啟用並維持資料一致性。在正式環境中,這通常意味著必須結合資料庫原生的備份機制、適當的備份時機控制,甚至搭配儲存層快照,才能真正達到可用、可還原的備份目標。

對 MySQL / PostgreSQL,最佳實務通常是:

- 邏輯備份(mysqldump / pg_dump)+

- 儲存層 snapshot(可選)

原因:直接 tar 資料目錄不一定一致性安全,尤其是高寫入時。

對資料庫而言,可還原性永遠比備份速度更重要。

11. 權限與安全:為什麼你常遇到 Permission Denied?

在 Docker 環境中,Permission Denied 幾乎是最常見、也最容易讓人誤判原因的錯誤之一。許多使用者會直覺將問題歸咎於 Docker 設定或映像檔異常,實際上,這類錯誤往往源自於容器使用者、主機檔案系統與資料掛載方式之間的權限不一致。

當資料開始透過 Volume 或 Bind Mount 與主機檔案系統產生關聯時,容器內部的使用者身分(UID / GID)便不再只是容器內部的問題,而是直接影響到主機層級的存取控制。若未事先理解這層關係,即使 Volume 掛載正確、資料實際存在,服務仍可能因無法寫入或讀取檔案而無法正常運作。

因此,權限與安全並非獨立於資料持久化之外的議題,而是容器正式上線時必須一併處理的核心環節。本節將從實務角度說明 Permission Denied 常見的成因,並引導你建立正確的權限觀念,避免在正式環境中以高風險方式(例如全面開放權限)換取暫時可用的結果。

11.1 容器內的使用者不是 root

在多數正式環境的 Docker 映像檔中,服務程序並不是以 root 身分執行,而是改用特定的低權限使用者(例如 mysql、www-data、node)。

這樣的設計是為了降低資安風險,但也意味著當容器透過 Volume 或 Bind Mount 存取主機檔案時,實際能否讀寫資料,將完全取決於該使用者在主機檔案系統上的權限是否相符。

因此,即使 Volume 掛載成功、檔案實際存在,只要容器內使用者的 UID / GID 與主機目錄權限不一致,就會出現 Permission Denied 的問題。理解「容器內預設不是 root」這件事,是排查 Docker 權限問題的第一個關鍵觀念。

例如 MySQL 可能是 mysql 用戶(UID 999)。

如果你用 Bind Mount 掛載主機目錄,但主機目錄 owner 不正確,就會寫不進去。

11.2 解法方向(觀念)

處理 Docker 中的權限問題,關鍵並不在於「快速讓錯誤消失」,而是在於讓容器內的使用者身分與主機檔案系統的權限模型保持一致。

唯有先建立正確的權限觀念,才能在不犧牲安全性的前提下,讓資料持久化與服務運作同時成立。

- 確認容器使用者 UID/GID

- 調整主機目錄 owner / permission

- 盡量用 Docker Volume(減少 SELinux/ACL 風險)

- 不要為了省事一律

chmod 777(正式環境大忌)

12. 效能與可靠性:Volume 也會影響 I/O

在容器化架構中,應用效能往往被直覺地歸因於 CPU 或記憶體資源,但在實際正式環境中,資料存取效能(I/O)才是最常成為瓶頸的關鍵因素。Docker Volume 雖然解決了資料持久化問題,卻不代表其效能與可靠性是「自動最佳化」的。

Volume 的實際 I/O 表現,直接受到底層儲存設備、檔案系統、快取策略與寫入模式影響。當資料庫、佇列或大量上傳檔案開始運作時,若未妥善規劃 Volume 所使用的儲存層,效能下降、延遲升高甚至資料損毀的風險,都可能逐漸浮現。

因此,在正式環境中,Docker Volume 不應只被視為資料保存的容器,而必須被納入整體效能與可靠性評估的一環。理解 Volume 與 I/O 之間的關係,是避免系統在負載提升後才暴露問題的關鍵一步。

13. 正式環境資料架構建議(可擴充、可備援、可治理)

當容器從測試用途走向正式環境後,資料架構的設計目標也必須隨之升級,不再只是「資料能留下來」,而是能否隨著服務成長而擴充、在故障時具備復原能力,並且能被長期有效治理。

這意味著資料儲存、備份與還原,不應再是零散的技術選項,而必須被納入整體系統架構的一部分進行規劃。

在正式環境中,一個成熟的資料架構通常會刻意區分「應用層」與「資料層」,讓容器保持可替換、可重建,而資料則具備清楚的生命週期管理與保護機制。

同時,隨著系統規模與重要性提升,資料架構也必須考慮到橫向擴充、故障隔離、備援設計與權責歸屬,避免在服務負載或組織成長後,因早期設計不足而難以調整。

以下將從正式環境的角度,整理一組可實際落地的資料架構建議,協助你將 Docker Volume 與資料持久化,整合進一個可長期營運、可維運、可演進的容器化系統之中。

你可以用三層思維設計:

13.1 Application 層:Stateless

在正式環境中,應用層容器應被設計為無狀態(Stateless),也就是不依賴本地檔案或容器內部狀態來維持服務運作。

這樣的設計能確保容器可以隨時被重建、擴充或替換,而不影響資料完整性,是容器化架構能夠穩定運行與水平擴充的基礎前提。

- 應用容器可隨時重建

- 不依賴本機狀態

13.2 Data 層:Stateful + Persistent

Data 層負責承載所有需要長期保存的狀態與資料,因此必須與應用容器的生命週期明確分離。

透過 Docker Volume 或其他持久化儲存機制,將資料集中管理,才能確保在容器重建、升級或故障時,資料依然安全且可被正確存取。

- DB、uploads、queue 都必須持久化

- 資料與容器生命週期分離

13.3 Backup/DR 層:資料保護與災難復原,可還原比可持久更重要

Backup / DR 層的存在,是為了因應資料遺失、系統故障或人為錯誤等不可預期的情境。

即使資料已正確持久化,仍必須透過定期備份與還原演練,確保在最壞情況下,服務能在可預期的時間內被復原。

- 你不是怕「容器刪掉」

- 你怕的是「資料損壞、誤刪、勒索、硬碟壞」

因此一定要有:

- 版本化備份

- 還原演練(Restore Drill)

- 最低限度的 RPO/RTO 定義

14. 常見誤區總整理(避免事故級踩雷)

在實際導入 Docker Volume 與資料持久化的過程中,真正造成重大問題的,往往不是技術本身,而是對容器行為的錯誤假設與經驗套用。

許多事故都發生在「服務當下看起來能正常運作」,卻在升級、重建、清理或維運操作時,因一個錯誤判斷而導致資料永久遺失。

這些誤區多半不是新手專屬,反而常出現在已具備 Docker 使用經驗、但尚未以正式環境角度重新檢視資料生命週期的人身上。

因此,以下整理的常見錯誤,目的並非指責操作方式,而是協助你在服務上線前,提前辨識高風險行為,避免在正式環境中付出不可逆的代價。

誤區一:以為 docker compose down 不會影響資料

錯誤認知

down 只是停服務,資料應該還在。

實際風險

docker compose down -v

只要加了 -v,所有關聯的 Volume 會被直接刪除,

Docker 不會跳警告,也不會幫你備份。

為什麼會出事

- 很多人把

-v當成「順便清一下」 - 或照著網路教學複製指令,卻沒理解含義

正確做法(正式環境原則)

- Production 環境 原則上禁止使用

down -v - 是否能刪 Volume,必須是 獨立決策行為,不是順手操作

誤區二:以為 Volume 自帶備份機制

事故情境

硬碟故障、誤刪 Volume 或資料損毀後,才發現根本沒有任何可用的備份檔。

為什麼會發生

Docker Volume 只負責資料持久化,並不提供版本控制、異地備援或還原機制。

Volume 解決的是「不隨容器消失」,而不是「不會遺失」。

Docker Volume 不提供:

- 版本控管

- Snapshot

- 異地備援

- 還原能力

只要遇到以下任一情境,資料仍然會消失:

- 磁碟損壞

- 人為誤刪

volume rm / prune- 勒索或資料毀損

正確做法

Volume 必須搭配獨立的備份策略(檔案備份、資料庫邏輯備份、Snapshot),並且實際演練還原流程。

- Volume ≠ Backup

- 必須另外設計:

檔案備份 / 資料庫邏輯備份

定期備份排程

還原演練

誤區三:正式環境大量使用 Bind Mount 卻未控管權限

事故情境

服務不定期出現 Permission Denied,或為了修好問題直接 chmod 777,導致安全風險。

錯誤認知

掛得進去就好,出錯再 chmod。

實際後果

Permission Denied- 為了修問題直接

chmod 777 - 最後留下 長期資安風險

為什麼會發生

Bind Mount 將主機檔案系統直接暴露給容器,容器內使用者的 UID/GID 若與主機不一致,就會產生權限衝突。

- Bind Mount = 直接暴露主機檔案系統

- 容器內使用者 UID/GID 與主機不一致是常態

正確做法

正式環境優先使用 Docker Volume;若必須使用 Bind Mount,需清楚控管目錄權限、UID/GID 對齊,避免使用全面開放權限的方式解決問題。

- 正式環境優先使用 Docker Volume

- 若使用 Bind Mount:

明確對齊 UID/GID

權限是設計,不是事後補救

誤區四:誤用 docker compose down -v 或 docker volume prune

事故情境

維運人員進行環境清理後,發現資料全部被刪,且無法復原。

為什麼會發生-v 與 volume prune 會直接刪除 Volume,而 Docker 不會跳出任何「資料即將永久刪除」的警告。

正確做法

正式環境操作前必須清楚理解指令影響範圍,並將高風險指令納入 SOP 管控,避免在 Production 環境隨意執行清理動作。

誤區五:將資料庫與大量檔案放在同一個 Volume 或磁碟

事故情境

網站流量或上傳量增加後,資料庫效能急遽下降,甚至發生資料損毀。

錯誤認知

都是資料,放一起比較方便。

實際後果

- 上傳量增加 → DB latency 飆高

- I/O 互相干擾

- 長期造成效能不穩、甚至資料損毀

為什麼會發生

資料庫對 I/O 延遲極度敏感,與大量檔案存取共用同一儲存層,會造成效能互相干擾。

- 資料庫對延遲極度敏感

- 檔案型 I/O 通常是 burst + 大量寫入

正確做法

資料庫 Volume 與檔案型資料(如 uploads)應分離,並依需求選擇不同等級的儲存設備與備援策略。

- DB Volume 與 uploads 分離

- DB 使用穩定、低延遲儲存

- 檔案資料可使用較大容量或物件儲存

誤區六:從未實際做過還原演練

事故情境

發生資料事故時才嘗試還原,卻發現備份無法使用或流程不完整。

為什麼會發生

備份流程只存在於「理論上」,從未在實際環境驗證可行性。

正確做法

將還原演練納入例行作業,確保備份在需要時真的能恢復服務,而不只是存在於磁碟中。

誤區七:把效能問題歸咎於 Docker,而非儲存層設計

事故情境

系統效能不佳時直接懷疑 Docker 本身不適合正式環境。

為什麼會發生

實際瓶頸多半來自底層儲存設備、檔案系統或 Volume 配置,而非容器技術。

正確做法

將 Docker Volume 納入整體 I/O 與儲存架構設計中,針對資料特性選擇合適的儲存方案。

結論:你要的不是「資料不會消失」,而是「資料可被還原」

許多人在第一次導入 Docker Volume 時,真正追求的其實是一個很直覺的目標:

不要再因為容器重啟或重建而把資料弄丟。

這個目標本身沒有錯,但如果只停留在這個層級,容器化系統仍然距離「正式環境可用」有一段不小的距離。

因為在真實世界中,資料消失的原因,從來不只是一個 docker rm。

磁碟故障、人為誤刪、權限設定錯誤、錯用 down -v、volume prune,甚至只是一次例行清理,都可能在瞬間讓資料變得不可復原。

這也是為什麼在正式環境中,「資料存在」本身並不是安全保證。

真正可靠的容器資料設計,必須同時滿足三件事:

容器可以隨時被重建或替換

資料能與容器生命週期明確分離

在最壞情況發生時,資料能被「確實還原」

Docker Volume 解決的是第二件事,

但第三件事——資料是否可還原——才是真正決定系統能否長期營運的關鍵。

也正因如此,本文花了大量篇幅說明的不只是 Volume 怎麼用,而是:

哪些指令在正式環境中具有毀滅性風險

為什麼 Volume 絕不等於備份

為什麼權限、儲存層與 I/O 設計會直接影響可靠性

為什麼沒有還原演練的備份,等同於不存在

當你開始用這個角度看待 Docker 時,很多選擇會變得非常清楚:

你不會再隨意使用

-v或prune你會把備份與還原視為系統的一部分,而不是附加選項

你會讓容器保持 Stateless,讓資料層獨立且可治理

你會把「能不能復原」當成設計完成與否的判斷標準

最終,你會發現一件事:

Docker 真正的價值,不在於讓系統「跑得起來」,

而在於讓系統「壞得起、救得回來」。

當你的資料架構能承受錯誤、容器能隨時重建、還原流程經過驗證,

那時候,Docker 才不只是工具,而是一套真正能支撐正式環境的系統設計方式。

常見問題(FAQ)

因為 Docker 容器本身是短生命週期設計,寫入容器內部檔案系統的資料只存在於該容器的可寫層中。一旦容器被刪除或重建,這一層就會隨之消失。

若資料未透過 Docker Volume 或其他持久化機制掛載,資料消失屬於正常行為,而非異常。

Docker Volume 由 Docker 管理,與主機目錄結構解耦,較適合正式環境的資料持久化與維運管理;Bind Mount 則是直接綁定主機目錄,彈性高但高度依賴主機權限與目錄結構。

在正式環境中,Docker Volume 通常是較安全、可治理的選擇。

不是。Docker Volume 只負責資料不隨容器刪除而消失,並不提供任何備份、版本控管或還原能力。

若未另外規劃備份與還原流程,一旦發生磁碟損壞、人為誤刪或錯用清理指令,資料仍然可能永久遺失。

-v 參數會在停止服務的同時直接刪除所有關聯的 Volume。

在正式環境中,這個行為等同於「直接刪除資料」,且 Docker 不會提供任何警告或復原機制,因此被視為高風險指令。

不建議。這類指令會刪除未被容器引用的 Volume,但 Docker 無法判斷這些資料是否仍具業務價值。

正式環境的資源清理應有明確 SOP 與確認流程,而非依賴一次性清理指令。

因為容器內服務通常不是以 root 身分執行,而是使用特定的低權限使用者(UID/GID)。

當 Bind Mount 的主機目錄權限與容器內使用者不一致時,即使目錄存在,也可能無法讀寫,導致權限錯誤。

技術上可以,但在正式環境中不建議。

資料庫對 I/O 延遲與穩定性極度敏感,而大量檔案存取會造成 I/O 干擾,長期容易導致效能下降甚至資料風險。實務上應將資料庫與檔案型資料分離儲存。

不行。沒有經過實際驗證的備份,無法保證在事故發生時能成功還原。

正式環境中,還原演練與備份本身同等重要,否則備份只是一個心理安慰。

適合,但前提是資料架構、備份策略、權限管理與維運流程都已被納入設計。

Docker 本身不是風險來源,真正的風險來自於把「測試環境習慣」直接套用到正式環境。

你可以用以下問題自我檢查:

- 容器是否可以隨時刪除並重建?

- 資料是否與容器生命週期完全分離?

- 是否有可驗證的備份與還原流程?

- 是否避免使用高風險清理指令?

若以上問題都能明確回答,代表你的資料架構已接近正式環境等級。

延伸閱讀

- Docker 是什麼?完整解析容器化核心概念、實務操作與常見問題(新手到實戰)

- Docker Image 與 Dockerfile 實戰教學(最佳實務與效能優化)

- Docker Compose 是什麼?多容器應用完整部署指南

- Docker Volume 與資料持久化完整解析(正式環境必讀)

- Docker Network 架構說明:容器如何安全互通?

- Docker 正式部署怎麼選主機?效能、穩定性與擴充性分析

- Docker 進階實務:安全性(Security)與映像檔最佳化完整指南